O armazenamento de dados e a necessidade de protegê-los têm sido tema de vários estudos e pesquisas. Assim como vêm ocupando as manchetes de sites, jornais e revistas. Para se ter uma ideia, um estudo da Associação global do Ecossistema Móvel (GSMA na sigla em inglês), organização que representa os interesses das operadoras de redes […]

O armazenamento de dados e a necessidade de protegê-los têm sido tema de vários estudos e pesquisas. Assim como vêm ocupando as manchetes de sites, jornais e revistas. Para se ter uma ideia, um estudo da Associação global do Ecossistema Móvel (GSMA na sigla em inglês), organização que representa os interesses das operadoras de redes móveis em todo o mundo, prevê que ao final de 2020 serão 440 milhões de usuários móveis só na América Latina, gerando uma quantidade enorme de dados que podem estar em risco. Afinal, as novas tecnologias, os smartphones, as mídias sociais, aplicativos, eletrodomésticos inteligentes, assim como carros e sistemas de segurança, estão coletando informações de seus usuários de uma forma que nunca se viu.

Quer receber os conteúdos da TrendsCE no seu smartphone?

Acesse o nosso Whatsapp e dê um oi para a gente.

Um outro estudo, desta vez da IBM, estima que este ano o custo total médio de uma violação de dados na América Latina foi de US$ 1,68 milhão, enquanto no Brasil, US$ 1,12 milhão. Além disso, o tempo médio para identificar e conter uma violação na região é de cerca de 328 dias e no Brasil, 380 dias. Ou seja, mais de um ano.

Conforme o Relatório de Riscos Globais 2020 do Fórum Econômico Mundial, 76,1% dos entrevistados apontam o aumento do número de ataques cibernéticos como um dos principais riscos da década. Com a rápida digitalização da economia no centro da pandemia da Covid-19, os ataques cibernéticos e fraude de dados são as maiores ameaças de acordo com a previsão da metade dos gestores de riscos entrevistados, enquanto que a quebra das infraestruturas e das redes de TI está também no topo das preocupações.

Isso significa que as empresas conectadas ou interconectadas com a economia digital certamente poderão enfrentar desafios ligados a ciberataques ou ameaças digitais. O isolamento social provocado pela pandemia contribuiu para o aumento do tráfego de dados em 30% nas redes fixas e 10% nas redes móveis na América Latina, segundo relatório recente do IDC (sigla para International Data Corporation).

Principalmente porque com o avanço da modalidade de trabalho remoto, como o home office, ao mesmo tempo cresceu o uso de dispositivos corporativos e de produtividade fora do ambiente das empresas. E aí fica o alerta: eles podem ser a porta de entrada para a violação de dados. E isto acontece de maneira que poucos percebem como e quando, por exemplo, alguém abre uma página da web ou inicia uma pesquisa por voz.

Portanto, vem a pergunta: quais são os princípios da segurança cibernética e como as empresas devem se proteger? Para responder a essa questão, a TrendsCE ouviu especialistas sobre o tema. Confira as orientações e outros pontos chaves relacionados à cibersegurança.

Segurança da informação

“Quando falamos de ameaça digital, estamos falando de uma categoria especial das chamadas ameaças de segurança da informação. No contexto da segurança da informação, uma ameaça é um evento ou uma atitude indesejável capaz de causar, por exemplo, a remoção ou destruição de dados, informações ou equipamentos”, explica o especialista na Lei de Geral de Proteção de Dados (LGPD) e professor do curso de Direito da Universidade de Fortaleza (Unifor), João Neto.

De acordo com ele, muitas empresas passaram a utilizar mais e mais recursos tecnológicos para apoiar a continuidade de suas atividades nesse cenário de transformação digital acelerada que a pandemia ocasionou. Mas nem sempre se atentaram para observar regras mínimas de segurança.

“Um bom exemplo disso foi a implantação do home office sem muitas vezes se criarem canais seguros para os funcionários utilizarem seus equipamentos particulares, e muitas vezes com muitas vulnerabilidades para acessarem os sistemas da empresa, aumentando assim o risco de um ataque”

João Neto, especialista em LGPD e professor de Direito na Unifor

Cuidar dos aspectos relacionados à segurança da informação deve ser uma das principais preocupações das empresas nos próximos anos. “Com a dependência cada vez maior do uso de dados e de sistemas de informação, zelar pela integridade, disponibilidade e confidencialidade desses sistemas é algo muito importante. Imagine uma empresa de varejo online não poder comercializar porque seu sistema foi atacado. Imagine um escritório de contabilidade não poder realizar suas atividades porque seu sistema está indisponível, ou pior, se os dados de seus clientes tiverem sido alvo de um vazamento”, pontua.

Diferencial competitivo

A responsabilidade pelas informações passou a ser ainda maior depois da entrada em vigor da LGPD. A Lei estabelece o princípio da segurança e exige que todos aqueles que usem dados pessoais adotem técnicas administrativas para protegê-los de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou difusão. Não respeitar essas exigências ocasionará punições administrativas como advertências e multas, abalos reputacionais e riscos de ações judiciais de indenização.

“Vale pensar também que proteger os dados e possuir boas práticas de segurança da informação pode ser um diferencial competitivo, uma vez que cada vez mais órgãos públicos e empresas levam em consideração aspectos como segurança e proteção de dados quando da realização de negócios”, alerta o especialista em LGPD. João Neto reforça que a palavra-chave quando falamos de segurança e proteção de dados é o risco. “A construção de um programa de proteção de dados e de segurança da informação eficiente passa necessariamente pela análise e gerenciamento de riscos e ameaças”, aponta.

Gerenciando riscos e ameaças

Quando observadas à luz do framework (ferramentas que auxiliam no desenvolvimento rápido e seguro de aplicações) de cibersegurança do NIST (National Institute of Standards and Technology, na sigla em inglês), dos Estados Unidos, essas práticas são necessariamente implementadas para identificar as ameaças, implantar mecanismos de proteção, estabelecer um monitoramento contínuo para detectar possíveis incidentes, estruturar mecanismos de respostas e recuperação aos ataques.

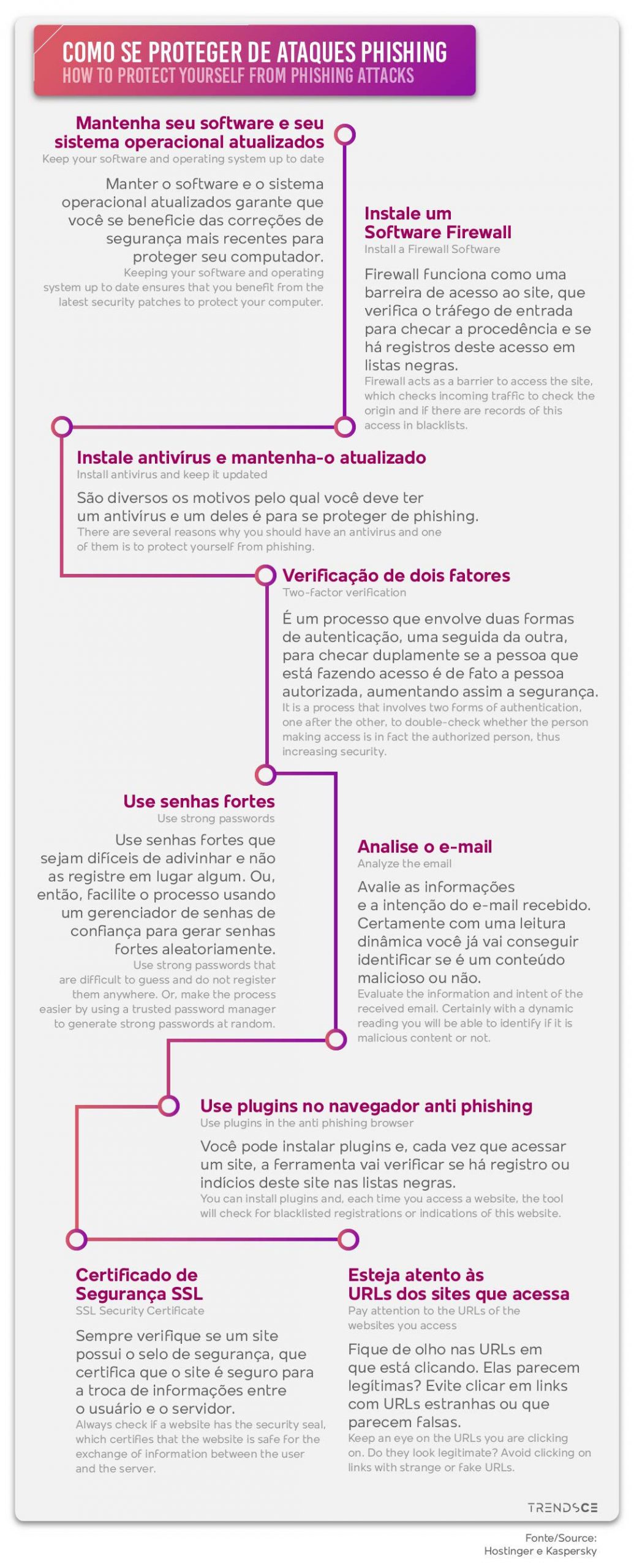

“Dessa forma, a implantação de processos e práticas de segurança pautadas no gerenciamento de risco passam necessariamente por identificar as ameaças, avaliar seu impacto e adotar as medidas para minimizar o risco”, fala João Neto. Ele ressalta que uma das primeiras coisas que devem ser verificadas é o nível de segurança das empresas. “Verificar se os sistemas operacionais estão atualizados e atentar para o uso correto de antivírus e firewalls”, diz.

Segundo o especialista, práticas simples do dia a dia podem apoiar um maior nível de segurança, como criar uma política de senhas fortes e evitar o compartilhamento de senhas, o que também ajuda a manter o ambiente um pouco mais seguro. E isso não exclui a necessidade de implementação de medidas mais organizadas, que exijam um bom diagnóstico e a elaboração de uma política de segurança compatível com o tipo de atividade realizada.

Fator humano e proteção de dados

Para o advogado Sinval Júnior, especialista em Segurança da Informação e diretor da SJ Informática, compreender que a tecnologia por si só não basta quando se fala na proteção de dados é olhar ainda para o papel do elemento humano dentro das organizações. “Se não houver treinamento, a empresa pode gastar milhões em equipamento e tecnologia, que a sua segurança vai estar falha”, afirma ele no Cenários Trends sobre Crimes Cibernéticos e a Segurança da Informação para as Empresas, realizado pela Trends CE. De acordo com Sinval, é necessário dotar os funcionários de conhecimento para evitar os ataques digitais.

“O ser humano é um grande fator de falha de segurança em qualquer lugar. A partir da hora que as pessoas não têm o conhecimento da tecnologia, elas podem conectar um pen drive infectado ou com um arquivo malicioso no seu computador, abrir um e-mail e clicar em um link que contenha alguma ameaça e os criminosos têm usado a psicologia para isso”

Sinval Júnior, especialista em Segurança da Informação e diretor da SJ Informática

Na sua avaliação, é mais fácil apelar para a psicologia humana, por assim dizer o lado emocional do indivíduo, para conseguir ludibriar do que invadir o sistema informacional das empresas. “O ano de 2020 foi o ano dos golpes dessa natureza. É o que chamamos de Engenharia Social”, pontua.

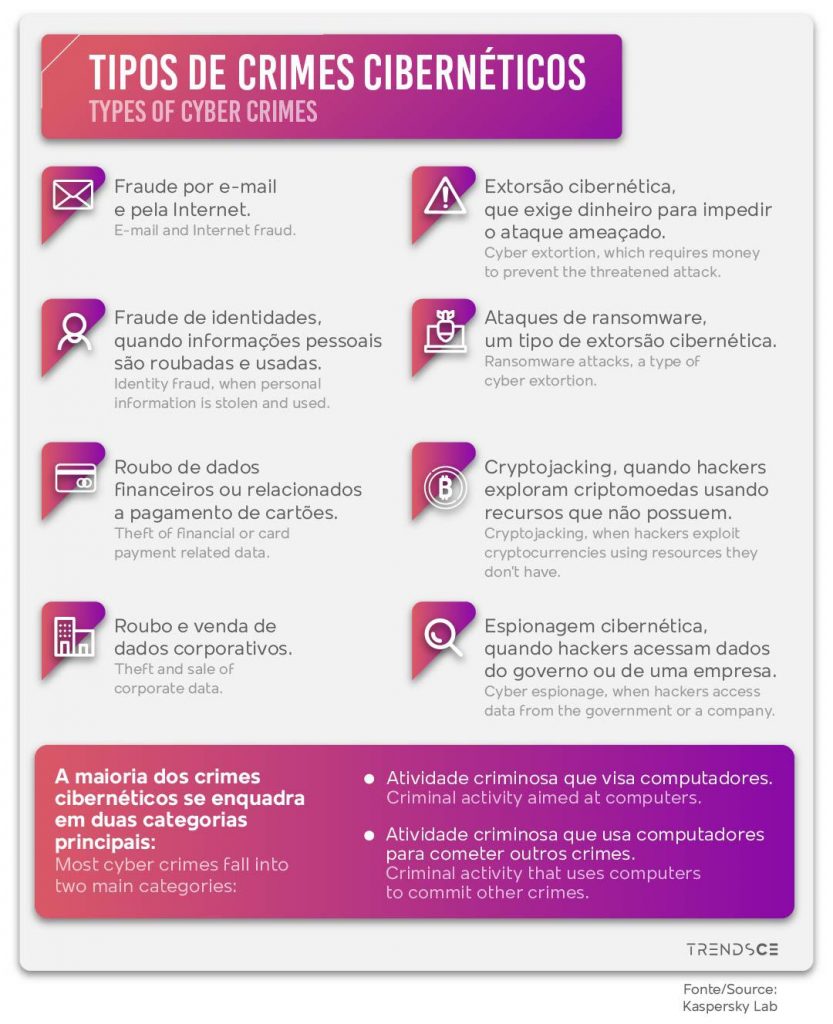

Conforme o especialista em Segurança da Informação, hoje em dia é o que mais acontece por meio das redes sociais. Nesse sentido, de acordo com ele, a prática mais comum de ataque digital é o phishing. O termo foi escolhido devido à semelhança com outra palavra do vocabulário inglês, fishing, que significa pescar. Na prática, significa “pescar” as informações e dados secretos dos usuários através de informações falsas ou dados não reais, porém muito atrativos.

“Um exemplo de phishing é enganar e infectar o WhatsApp, um dos aplicativos mais usados no celular. Uma vez o app infectado, se consegue ter acesso ao banco de dados de contatos e, a partir daí, o criminoso dispara links inteligentes, ou seja, enviados em nome de uma pessoa que você tem confiança. E ao clicar nesse link, ele dá acesso, mesmo remotamente, para quem invadiu o aparelho ver tudo que se digita e clica, e começar assim os golpes”, explica.

Segundo Yuri Diogenes, que é o mestre em Cibersegurança e trabalha na Microsoft, ataques dessa natureza foi o que mais se viu nos Estados Unidos em 2020. “Observamos o crescimento dos ataques do tipo phishing usando a temática do momento, no caso a Covid-19, e mais recentemente utilizando as eleições presidenciais norte-americanas”, conta. Nesse sentido, Diogenes, que também participou do Centários Trends, cita o Microsoft Digital Defense Report (Relatório de Defesa Digital da Microsoft, na tradução livre para o português), de setembro deste ano, falando sobre as tendências que existem a respeito dos crimes cibernéticos.

“Foi identificado um crescimento demasiado justamente quando o tema Covid surgiu no mundo, mais precisamente em março de 2020. Existia muita incerteza no mercado sobre o que era e como se transmitia a doença e os criminosos criaram ataques focados nessa temática. Para isso, a porta de entrada, o carro-chefe foi justamente o phishing, que se utiliza a engenharia social”

Yuri Diogenes, especialista em Cibersegurança

De acordo com o advogado Renato Torres, especialista em Direito Digital, as tentativas de fraudes e estelionato também ocorrem por meio do ransomware, um tipo de software nocivo que restringe o acesso ao sistema infectado com uma espécie de bloqueio e cobra um resgate (geralmente em criptomoedas) para que o acesso possa ser restabelecido. Caso não ocorra o mesmo, arquivos podem ser sequestrados e até mesmo perdidos.

“E as empresas precisam ter em mente que nesse tipo de crime, em geral, ainda é muito difícil para polícia chegar aos autores. É uma investigação longa e custosa. Demanda tempo e dinheiro e o prejuízo pode ser enorme”

Renato Torres, especialista em Direito Digital

Por isso, as empresas devem estar orientadas no sentido de melhorar a sua segurança interna, “de dentro para fora”, mantendo backups dos bancos de dados, adotando o treinamento de seu pessoal em segurança digital, a fim de evitar ou pelo menos minimizar os prejuízos.

Dados são a nova moeda

O valor da geração de dados tem aumentado com a extração de insights de negócios, tanto pelo avanço no processamento dessas informações com rapidez quanto pela extração do significado delas. Dessa forma, a atuação das empresas avança em diferentes setores com as variadas possibilidades que surgem através da criação de novos dados. De acordo com o Global DataSphere, da International Data Corporation (IDC), em 2020, mais de 59 zettabytes (ZB) de dados serão criados, capturados, copiados e consumidos no mundo. Cada zettabyte equivale a 1 trilhão de gigabytes.

“A nova ‘joia da coroa’ são os dados que, de tão relevantes, podem ser considerados uma moeda emergente. Empresas estão pagando milhões de dólares a agências de marketing para desenvolver ofertas direcionadas aos seus clientes com base em seus hábitos de compra”, aponta o vice-presidente de Segurança da Internet das Coisas da DigiCert, provedora mundial de soluções de segurança, como infraestrutura de chave pública (PKI, na sigla em inglês), Mike Nelson. Ele destaca a definição de moeda da consultoria Deloitte, que agora pode ser aplicada aos dados.

“Como criamos e trocamos valor econômico ao longo da história tudo o que pode servir como meio de troca, algo que pode ser ‘sacado’ por bens e serviços, usado para pagar dívidas ou armazenar valor para uso futuro”

Mike Nelson, vice-presidente de Segurança da Internet das Coisas da DigiCert

Por esse motivo, Mike Nelson afirma que os países estão trabalhando em leis de privacidade de dados para conscientizar as pessoas sobre o valor de suas informações pessoais. “E isto é fundamental para manter a segurança e integridade de todos os dados. Para obter a melhor proteção de dados, implementar medidas de segurança, como infraestrutura de chave pública (PKI), é crucial”, fala. A PKI usa certificados digitais para criptografar dados em trânsito, autenticar dispositivos para usuários, servidores e outros mecanismos e garantir que apenas códigos autorizados e assinados sejam executados na ferramenta para evitar malware e outros ataques. “Além disso, essa tecnologia ajuda a identificar os usuários e seus dispositivos e fornecer a proteção necessária”, conclui.